El foco de mayores ataques del grupo Conti estuvo en el Ministerio de Hacienda de Costa Rica, específicamente la plataforma de la ATV, que se usa para la declaración y el pago de impuestos.

Según lo informó el portal de noticias alemán DW.com, el pasado sábado 23 de abril, el Gobierno de Costa Rica identificó al grupo de cibercriminales Conti, como los responsables del ataque de ransomware a varias instituciones del Estado en este país.

El Gobierno de Costa Rica informó la posible sustracción de información durante un nuevo ciberataque del grupo cibernético Conti registrado en la Junta Administrativa del Servicio Eléctrico de Cartago (JASEC), informó una fuente oficial.

El Ministerio de Ambiente, Energía y Telecomunicaciones (MICTT) también reconoció en conferencia de prensa la posible fuga de información sobre los clientes de JASEC.

Según un informe de la Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA, por sus siglas en inglés)- este grupo de cibercriminales, Conti, se dedica a ataques de ransomware (programa extorsivo), robando archivos y documentos de servidores, para luego exigir rescate. De acuerdo con la CISA, Conti está relacionado con más de 1.000 ciberataques en el mundo.

ACLARACIÓN DEL MINISTERIO DE HACIENDA SOBRE COMUNICACIONES EN REDES SOCIALES CALIFICADAS COMO HACKEO pic.twitter.com/2A0jXm8jJr

— Ministerio Hacienda de Costa Rica (@HaciendaCR) April 18, 2022

Además, de la Junta Administrativa del Servicio Eléctrico de Cartago, el foco de mayores ataques estuvo en el Ministerio de Hacienda, específicamente la plataforma de la ATV, que se usa para la declaración y el pago de impuestos; la TICA, mediante la cual se tramitan las exportaciones y las importaciones, y el sistema para el pago de salarios del Gobierno central.

También han sido atacados el MICITT, y el de Trabajo y Seguridad Social; así como el Instituto Meteorológico Nacional (IMN), Radiográfica Costarricense (RACSA) y la Caja Costarricense del Seguro Social (CCSS).

¿Qué es Conti y cómo funciona?

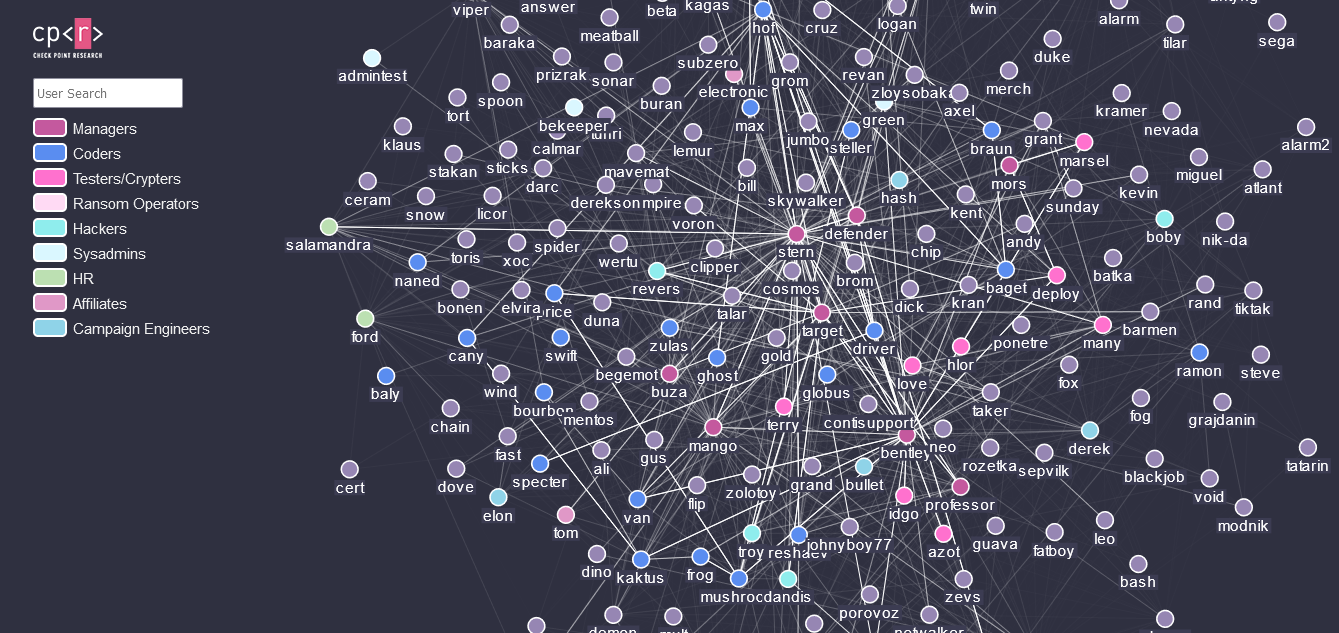

Según las investigaciones de Check Point, “Conti es un grupo de Ransomware-as-a-Service (RaaS), que permite alquilar el acceso a su infraestructura para lanzar ataques. Expertos del sector han afirmado que Conti tiene su sede en Rusia y puede tener vínculos con la inteligencia de este país. A Conti se le han atribuido ataques de ransomware dirigidos a docenas de empresas, entre ellas el gigante de la ropa Fat Face y Shutterfly, así como a infraestructuras críticas, como el servicio sanitario irlandés y otras organizaciones de asistencia”.

Tras un largo período de infiltración y espionaje, los expertos de esta empresa de ciberseguridad lograron perfilar el modus operandi de este grupo basado en Rusia, y que para muchos guarda las formas de una empresa tecnológica de avanzada.

Conti actúa como una empresa tecnológica

- Estructura jerárquica y definida.

- Responsables de equipo que dependen de la alta dirección.

- Principales grupos observados: RR. HH, programadores, verificadores, criptógrafos, administradores de sistemas, ingenieros informáticos, especialistas en OSINT y personal de negociación.

- Check Point Research ha identificado a los principales implicados con sus nombres: Stern (gran jefe), Bentley (jefe técnico), Mango (gestor de cuestiones generales), Buza (director técnico), Target (responsable de los codificadores y sus productos), Veron alias Mors (coordinador de las operaciones del grupo con Emotet).

Trabajan desde una oficina física en Rusia

- El grupo Conti dispone de diversas oficinas físicas. El responsable es “Target”, socio de Stern y responsable efectivo de la operativa de las oficinas, que también es el encargado del fondo salarial, del equipamiento técnico, del proceso de contratación de Conti y de la formación del personal. Durante 2020, las oficinas offline fueron utilizadas principalmente por los técnicos de pruebas, los equipos ofensivos y los negociadores; Target señala 2 oficinas dedicadas a los trabajadores que hablan directamente con los representantes de las víctimas.

- En agosto de 2020, se abrió una adicional para administradores de sistemas y programadores, bajo la supervisión del “Profesor, que es quien se encarga de todo el proceso técnico de garantizar las infecciones”.

Remuneración, primas mensuales, multas, empleado del mes y evaluaciones de rendimiento

- Los miembros del equipo de negociación de Conti (incluidos los especialistas en OSINT) cobran mediante comisiones, calculadas como un porcentaje del valor del rescate pagado que oscila entre el 0,5% y el 1%. Los programadores y algunos de los directivos reciben un salario en bitcoin, transferido una o dos veces al mes.

- Los empleados de Conti no están sindicados, por lo que están expuestos a prácticas como ser sancionados por su bajo rendimiento.

El talento lo reclutan tanto de fuentes legítimas como clandestinas

- El principal recurso que suele utilizar Conti HR para la contratación son los servicios de búsqueda de personal de habla rusa, como headhunter.ru. También han utilizado otros portales como superjobs.ru, pero al parecer con menos éxito. Conti OPSec prohíbe dejar rastros de las ofertas de trabajo para desarrolladores en esos sitios web, una norma que aplica estrictamente uno de los altos cargos, “Stern”.

- Así que, para contratar desarrolladores, Conti se salta el sistema de empleo de headhunter.ru, y en su lugar accede directamente a la bolsa de currículos y se pone en contacto con los candidatos por correo electrónico. Es posible que alguien se pregunte “¿por qué headhunter.ru ofrece este servicio?”, y la respuesta es que no lo hace. Conti simplemente “ha tomado prestada” la bolsa de currículos sin permiso, lo que parece ser una práctica habitual en el mundo de la ciberdelincuencia.

Sus planes a futuro: intercambio de criptomonedas y una red social de darknet

- Una de las ideas discutidas es la creación de una bolsa de criptomonedas en el propio ecosistema del grupo.

- Otro proyecto es la “red social de la Darknet” (también: “VK para la Darknet” o “Carbon Black para los hackers”), un proyecto inspirado por Stern y llevado a cabo por Mango, como una acción comercial. En julio de 2021, Conti ya se puso en contacto con un diseñador, que realizó algunas maquetas.

Sin inventar el agua tibia

El ransomware persistió como el principal método de ataque observado en 2021, tanto a nivel mundial como en la región, representando el 29% de los ataques en América Latina con bandas de ransomware sin mostrar signos

de detenerse, de acuerdo con un informe reciente de IBM.

Oswaldo Palacios, Senior Account Excecutive México & NOLA para Guardicore (ahora parte de Akamai), prevé que

estás bandas criminales se fortalezcan cada vez más debido a lo redituable que resulta un ataque de ransomware.

Conti es uno de los grupos de ransomware más populares y despiadados que ha devastado a varias empresas por una suma de casi 200 millones de dólares.

Sobre la base de las mismas filtraciones los expertos de Akamai, agregan otros rasgos que definen a este grupo de ciberdelincuentes:

Ninguna de las herramientas que utiliza Conti es particularmente novedosa. Los operadores de Conti tienen muchas herramientas y métodos que emplean para infectar y eventualmente cifrar las redes de destino, pero todos los conocemos. No son amenazas únicas de día cero, son TTP de “conocimiento común” que también emplean los equipos de respuesta en todas partes.

A pesar de esto, la filosofía de grupo Conti es “Si no está roto, no lo arregles”, como se dice popularmente. Esto respalda la idea de que los equipos de seguridad deben analizar detenidamente cómo abordan la defensa. Los días cero pueden aparecer en los titulares, pero los ataques fundacionales generan dinero.

El dominio de la red es el objetivo

Conti ataca dos instituciones más: Inder y la Sede Interuniversitaria de Alajuela https://t.co/GkNkUSYdtD pic.twitter.com/ctQCMZOui5

— El Financiero (@elfinancierocr) April 26, 2022

Por lo general, cuando se habla de ransomware, se pone más énfasis en el acto real de encriptación que bloquea el acceso de la organización a su información crítica. Sin embargo, la verdad que los investigadores de Akamai quieren mostrar es que hay un largo proceso que tiene que ocurrir antes de que pueda comenzar cualquier encriptación. Esta vez, la información está respaldada por la documentación real del operador de ransomware.

Considerando la relación entre la documentación de piratería y la documentación de encriptación, queda claro que el principal problema es la piratería (filtración de la red, movimiento lateral y propagación, evitando la detección) en lugar de solo la encriptación y exfiltración de datos.