Tal como se señaló desde el principio, la motivación del nuevo Petya, NotPetya o WannaCry 2.0 no parece ser económica sino eminentemente destructiva.

CIO AMÉRICA LATINA | Por Elibeth Eduardo | @ely_e

Una de las razones por las que el ransomware pareciera haberse hecho “popular” en el mundo del cibercrimen es porque es un mecanismo relativamente expedito y exitoso para “levantar” importantes sumas de dinero, casi sin riesgo en la recolección y seguimiento de los fondos.

Sin embargo, si vemos el más reciente ataque como un ejercicio de hacer dinero tendremos que llegar (rápidamente) a una única conclusión: Petya fue un fracaso.

¿Por qué? Hubo varias causas y razones:

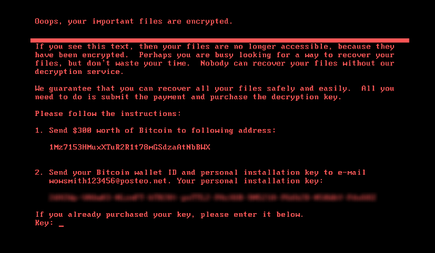

- La dirección de Bitcoin que apareció en las pantallas cerradas de ordenadores a través de Ucrania, Rusia, Europa Occidental y en una serie de empresas en Australia esta semana, a partir de esta mañana había recibido sólo 3,99 bitcoins, alrededor de US$ 13.500.

- ¿Por qué tan poco? Porque no mucho después de que las organizaciones comenzaron a reportar el ransomware, la dirección de correo electrónico a la que los afectados fueron instados a enviar su ID de billetera Bitcoin y “clave de instalación personal habían sido cerradas por el proveedor, Posteo.

- Esto eliminó cualquier posibilidad de que se recibiera una clave de descifrado, y por lo tanto cualquier incentivo para pagar el rescate.

Todo el mundo se pregunta…

Ahora bien, si usted es un hacker o colectivo de hacking que desea vivir cómodamente de su talento y ha desatado un arma lo suficientemente poderosa como para cerrar los negocios globales y los gobiernos ¿se conformaría con recaudar suficiente dinero para comprar un auto de segunda mano? Seguro que NO.

Visto así, la cuenta y todo el entramado de cobro seria una coartada: la escasa cantidad de dinero recaudada – reclamada, combinada con la evidencia de que (para empezar) el descifrado de los discos de las víctimas nunca fue posible están llevando a los expertos de la información a concluir que el dinero no fue el motivo.

Todo apunta a que el nuevo “ransomware” Petya fue, más bien, la cobertura para algo mucho más siniestro. El martes por la mañana, el viceprimer ministro de Ucrania, Pavlo Rozenko twitteó que los sistemas informáticos de la Secretaría de Estado del Gabinete de Ministros estaban caídos.

A medida que avanzó el día los informes revelaron que los bancos ucranianos, el aeropuerto Borispol de Kiev y las empresas energéticas del país, Kyivenergo y Ukrenergo, también habían sido víctimas del ransomware, conocido como Petya, ExPetr, Petrwrap, GoldenEye y NotPetya.

Rápida expansión

La habilidad de Petya para propagarse a sí misma la llevó a los Estados Unidos, la mayor parte de Europa, China y Australia. Pero es casi imposible controlar la propagación del malware una vez desencadenado – Ucrania fue, sin duda, la tierra cero.

El vector de infección inicial para Petya – según Symantec – es MEDoc, un paquete de software de impuestos y contabilidad ampliamente utilizado en Ucrania.

Por su parte, el análisis de Kaspersky indica que el 60% de las infecciones totales ocurrieron en el país, con poco más del 30% afectando a la vecina Rusia.

La investigación de Symantec indica que casi 140 organizaciones ucranianas fueron afectadas, más que ningún otro país. Estos indicadores, según la empresa muestran que “las organizaciones en ese país eran el objetivo principal”.

La pregunta: ¿de verdad fue un ransomware?

Un desglose de los trabajos de Petya por Kaspersky y Comae muestran que los que están detrás nunca pudieron descifrar la información cifrada. Tampoco querían hacerlo.

“…el objetivo principal del ataque ExPetr no estava motivado económicamente sino destructivamente”, señaló ayer desde el blog de Kaspersky, Anton Ivanov.

Esto coincide con la opinión expresada ayer en el blog Comae por el especialista, Matt Suiche.

“Petya claramente se volvió a escribir para ser un limpiaparabrisas y no un ransomware real. El objetivo de un limpiaparabrisas es destruir y dañar. El objetivo de un ransomware es ganar dinero. Diferentes intenciones. Motivo diferente. Diferente narrativa”, dijo.

Según este especialista la artimaña del ransomware era simplemente una manera que utilizaron quienes estaban detrás del ataque de controlar la narrativa de los medios de comunicación.

“Para atraer la atención de algún misterioso grupo de hackers en lugar de un atacante estatal nacional”, afirmó Comae.

Podría decirse que, más que ransomware, fue terrorismo el día en que Ucrania celebraba e aniversario de su nueva Constitución. ¿Eso lo hace sentir mejor? A mi, en realidad, no.