Desde herramientas de pentesting hasta LOLBIN, los hackers abusan de plataformas y protocolos confiables para evadir los controles de seguridad.

Los CISO tienen una variedad de herramientas para la mejora constante de la detección y detener la actividad maliciosa:

- Herramientas de monitoreo de red;

- De análisis forense digital;

- De análisis de composición de software (SCA);

- Escáneres de virus;

- Soluciones de respuesta a incidentes (DFIR), y más.

Pero, por supuesto, la ciberseguridad es una batalla constante entre el ataque y la defensa, mientras los agresores continúan planteando desafíos novedosos.

Las técnicas más antiguas, como la esteganografía – el arte de ocultar información que incluye cargas útiles maliciosas en archivos que de otro modo serían benignos – tal como imágenes, están evolucionando, dando lugar a nuevas posibilidades.

Por ejemplo, recientemente, un investigador demostró que incluso Twitter no era inmune a la esteganografía, y que las imágenes en la plataforma podrían ser abusadas para empaquetar archivos ZIP de hasta 3 MB dentro de ellas.

La experiencia en investigación ha permitido que se identifiquen el uso de técnicas de alteración, esteganografía y empaque de malware.

Además, los hackers de amenazas con frecuencia aprovechan los servicios, plataformas, protocolos y herramientas legítimos para llevar a cabo sus actividades.

Esto les permite mezclarse con el tráfico o la actividad que puede parecer “limpia” tanto para los analistas humanos como para las máquinas.

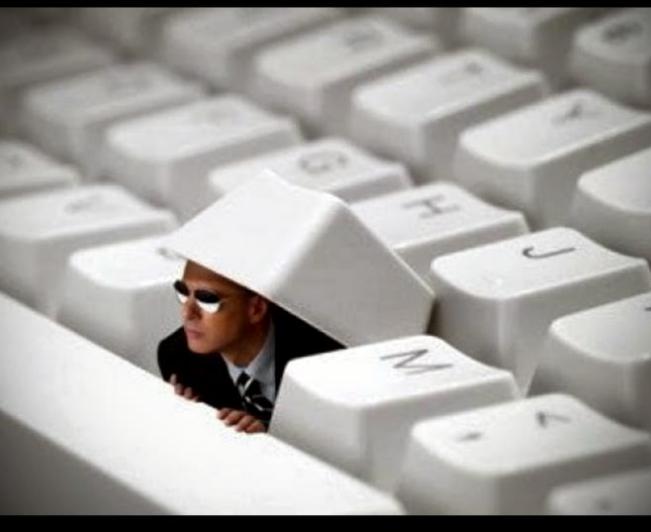

Modo sigiloso

Veamos aquí CINCO (05) tácticas que los ciberdelincuentes utilizan para cubrir sus huellas hoy.

1. Violar plataformas confiables que no generarán alarmas

Este fue un tema común visto por los profesionales de la seguridad en 2020 que se ha infiltrado este año.

- Desde servicios y herramientas de pruebas de penetración como Cobalt Strike y Ngrok;

- Hasta ecosistemas de código abierto establecidos como GitHub;

- Incluyendo sitios de imágenes y texto como Imgur y Pastebin…

… los atacantes se han dirigido a una amplia gama de plataformas confiables en los últimos años.

Por lo general, Ngrok es utilizado por hackers éticos interesados en recopilar datos o configurar túneles simulados para conexiones entrantes como parte de ejercicios de recompensa por fallos o compromisos de prueba de penetración.

Pero los hackers han violado Ngrok para instalar directamente malware de botnet o conectar un servicio de comunicaciones legítimo a un servidor malicioso.

En un ejemplo más reciente, Xavier Mertens del SANS Institute detectó una muestra de malware escrita en Python que contenía código codificado en base64 para instalar una puerta trasera en el sistema infectado que usaba Ngrok.

Debido a que Ngrok es ampliamente confiable, el atacante remoto podría conectarse al sistema infectado a través de un túnel Ngrok que, probablemente, evitará los firewalls corporativos o las protecciones NAT.

También se ha penetrado GitHub para alojar malware desde Octopus Scanner hasta Gitpaste-12. Recientemente, hackers astutos abusaron de GitHub e Imgur combinados utilizando un script de PowerShell de código abierto que les permitió alojar uno simple en GitHub que calcula la carga útil de Cobalt Strike a partir de una foto benigna de Imgur.

Cobalt Strike es un popular marco de pen-testing para simular ciberataques avanzados del mundo real, pero como cualquier producto de software de seguridad, los adversarios pueden utilizarlo de forma incorrecta.

Del mismo modo, las herramientas de automatización en las que confían los desarrolladores no son inmunes a la intrusión.

En abril, los atacantes violaron GitHub para apuntar a cientos de repositorios en un ataque automatizado que utilizó el servidor y los recursos de esta plataforma para la minería de criptomonedas.

Estos ejemplos muestran por qué los atacantes encuentran valor en apuntar a plataformas legítimas que muchos firewalls y herramientas de monitoreo de seguridad pueden no bloquear.

2.Ataques ascendentes que aprovechan el valor, la reputación o la popularidad de una marca

Las preocupaciones sobre la seguridad de la cadena de suministro de software pueden haber ganado la atención del público después de la reciente violación de SolarWinds, pero estos ataques han ido en aumento durante algún tiempo.

Ya sea en forma de typosquatting, brandjacking o confusión de dependencia (que inicialmente salió a la luz como una investigación de prueba de concepto pero luego fue atacada con propósitos maliciosos), los ataques “upstream” explotan la confianza dentro de ecosistemas de socios conocidos y capitalizan la popularidad o reputación de una marca o componente de software.

Los hackers tienen como objetivo impulsar el código malicioso a una base de código confiable asociada con una marca que, luego, se distribuye hacia el objetivo final: los socios, clientes o usuarios de esa marca.

Cualquier sistema que esté abierto a todos también lo está a los hackers. Por lo tanto, muchos ataques a la cadena de suministro se dirigen a ecosistemas de código abierto, algunos de los cuales tienen una validación laxa para defender el principio de “abierto a todos”.

Sin embargo, las organizaciones comerciales también están sujetas a estos ataques.

En un caso reciente que algunos han comparado con el incidente de SolarWinds, la empresa de pruebas de software Codecov reveló un ataque contra su script Bash Uploader que no había sido detectado durante más de dos meses.

Los más de 29.000 clientes de Codecov incluyen algunas marcas importantes a nivel mundial.

En este ataque, el cargador utilizado por los clientes de la empresa se modificó para filtrar las variables de entorno del sistema (claves, credenciales y tokens) a la dirección IP del atacante.

La protección contra los ataques a la cadena de suministro requiere acciones en múltiples frentes.

Los proveedores de software deberán aumentar la inversión para mantener seguras sus compilaciones de desarrollo.

Las soluciones de devops basadas en IA y ML – capaces de detectar y bloquear automáticamente componentes de software sospechosos – pueden ayudar a prevenir ataques de error tipográfico, robo de marca y confusión de dependencia.

Además, a medida que más empresas adoptan contenedores Kubernetes o Docker para implementar sus aplicaciones, las soluciones de seguridad de contenedores que tienen un firewall de aplicaciones web incorporado y son capaces de detectar errores simples de mala configuración de manera temprana pueden ayudar a prevenir un daño mayor.

3. Canalizar pagos con criptomonedas usando métodos difíciles de rastrear

Los vendedores del mercado de la Darknet y los hackers de ransomware con frecuencia negocian con criptomonedas, dado su diseño descentralizado y orientado a la privacidad.

Pero, aunque no está acuñada ni controlada por los bancos centrales del gobierno, la criptomoneda todavía carece del mismo nivel de anonimato que el efectivo.

Por lo tanto, los ciberdelincuentes encuentran formas innovadoras de desviar fondos entre cuentas.

Más recientemente, más de US$760 millones en Bitcoin vinculados al pirateo de Bitfinex de 2016 se trasladaron a nuevas cuentas en múltiples transacciones más pequeñas, en cantidades que van desde 1 BTC a 1200 BTC.

La criptomoneda no es una forma completamente infalible de ocultar un rastro de dinero.

En la noche de las elecciones presidenciales de EE. UU. de 2020, el gobierno de EE. UU. vació una billetera de Bitcoin de 1.000 millones de dólares que contenía fondos vinculados al mercado de la red oscura más notorio, Silk Road, que a su vez había sido cerrado en 2013.

Algunas otras criptomonedas como Monero (XMR) y Zcash (ZEC) tienen capacidades de preservación de la privacidad más amplias que Bitcoin para mantener el anonimato de las transacciones.

Sin duda, el vaivén entre criminales e investigadores continuará en este frente a medida que los atacantes sigan buscando mejores formas de ocultar sus huellas.

4. Usar canales y protocolos comunes

Al igual que las plataformas y marcas confiables, los canales, puertos y protocolos encriptados utilizados por aplicaciones legítimas brindan a los atacantes otra forma de enmascarar sus pasos.

Por ejemplo, HTTPS es un protocolo universalmente indispensable para la Web y, por esa razón, el puerto 443 (utilizado por HTTPS / SSL) es muy difícil de bloquear en un entorno corporativo.

Sin embargo, DNS sobre HTTPS (DoH), un protocolo para resolver dominios, también usa el puerto 443 y los creadores de malware lo han desfigurado para transmitir sus comandos de comando y control (C2) a los sistemas infectados.

Este problema tiene dos aspectos. Primero, al violar un protocolo de uso común como HTTPS o DoH, los atacantes disfrutan al igual que los usuarios legítimos de los beneficios de privacidad en los canales cifrados de extremo a extremo.

En segundo lugar, esto plantea dificultades a los administradores de red. Bloquear el DNS en cualquier forma plantea un desafío, pero ahora, dado que las solicitudes y respuestas de DNS están encriptadas a través de HTTPS, se convierte en una molestia para los profesionales de seguridad interceptar, identificar y analizar el tráfico sospechoso de muchas solicitudes HTTPS que se mueven dentro, fuera y a través de la red.

El investigador Alex Birsan, quien demostró la técnica de confusión de dependencia para piratear éticamente más de 35 grandes empresas de tecnología, pudo maximizar su tasa de éxito utilizando DNS (puerto 53) para extraer información básica.

Birsan eligió DNS debido a la alta probabilidad de que los firewalls corporativos no bloquearan este tráfico debido a los requisitos de rendimiento y los usos legítimos del DNS.

5.Alterar binarios firmados para ejecutar malware

El concepto familiar de malware sin archivos que utiliza LOLBIN (living-off-the-land binaries) sigue siendo una técnica de evasión válida.

Los LOLBIN se refieren a ejecutables legítimos firmados digitalmente, como lo de Windows firmados por Microsoft, que los hackers pueden utilizar indebidamente para lanzar códigos maliciosos con privilegios elevados o para evadir productos de seguridad de terminales con antivirus.

- El mes pasado, Microsoft compartió algunas pautas sobre técnicas defensivas que las empresas pueden adoptar para evitar que los atacantes de Azure violen los LOLBIN de Microsoft.

- En otro ejemplo, un malware de Linux y macOS descubierto recientemente tenía una tasa de detección cero perfecta en todos los productos antivirus líderes. El binario contenía código alterado, lo que ayudó a la evasión.

- Sin embargo, una investigación adicional también reveló que el malware se creó utilizando cientos de componentes legítimos de código abierto y llevó a cabo sus actividades maliciosas, como obtener privilegios administrativos, de manera idéntica a las aplicaciones legítimas.

Si bien el malware alterado, los paquetes con tiempo de ejecución, la evasión de máquinas virtuales o la ocultación de cargas maliciosas en imágenes útiles son técnicas conocidas que utilizan las amenazas avanzadas, su verdadero poder proviene de eludir los productos de seguridad o el pasar desapercibidos.

Y esto es posible cuando las cargas corruptas se combinan hasta cierto punto con componentes de software, protocolos, canales, servicios o plataformas confiables.