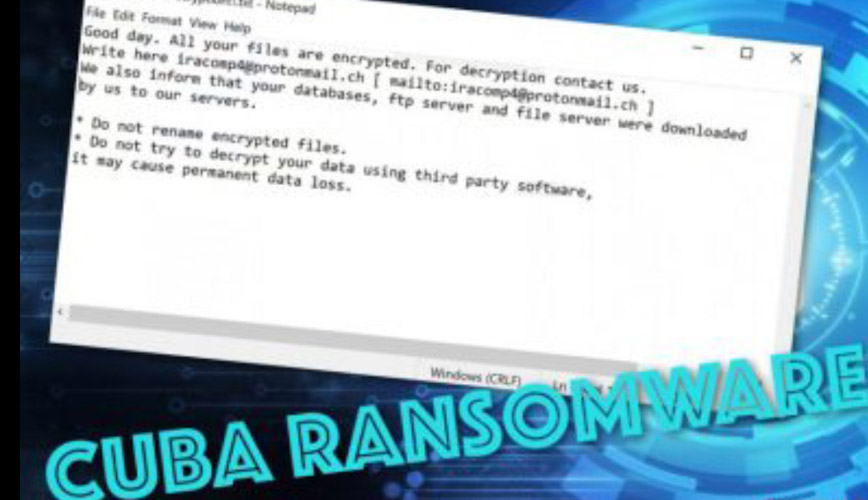

La pandilla Cuba ransomware logró usar controladores maliciosos firmados para deshabilitar las herramientas de seguridad de puntos finales. Microsoft ha revocado los certificados.

Por Lucian Constantin | Original de IDGN

Microsoft suspendió varias cuentas en su programa de desarrollo de hardware que firmaron controladores maliciosos utilizados por un grupo de ransomware llamado Cuba para deshabilitar herramientas de seguridad de punto final.

Los certificados de los controladores se han revocado y los mismos se agregarán a una lista de bloqueo que los usuarios de Windows pueden implementar opcionalmente.

“En la mayoría de los incidentes de ransomware, los atacantes matan el software de seguridad del objetivo en un paso precursor esencial antes de implementar el ransomware en sí”, dijeron los investigadores de la firma de seguridad Sophos en un nuevo informe sobre el incidente.

El informe de Sophos destacó que:

“En ataques recientes, algunos actores de amenazas recurrieron al uso de controladores de Windows para deshabilitar productos de seguridad”.

El poder de los controladores del kernel y el intento de Microsoft de asegurarlos

El núcleo es la parte más sensible de un sistema operativo: allí es donde el código se ejecuta con los privilegios más altos y tiene control total tanto sobre la computadora como sobre su hardware.

Para comunicar y controlar todos los componentes de hardware, el núcleo utiliza piezas de código especializadas llamadas controladores de dispositivos que son desarrollados por Microsoft o por compañías de hardware.

En los días de Windows XP, los rootkits (malware de nivel raíz) eran una amenaza común y, a menudo, usaban controladores maliciosos no firmados.

Pero, con Windows Vista y Windows 7, Microsoft comenzó a bloquear esta laguna legal al hacer cumplir la validación de la firma del controlador fuera de la caja.

Las versiones compatibles actualmente de Windows (Windows 10 y superior) no permiten a los usuarios instalar un controlador en modo kernel que no haya sido firmado digitalmente por Microsoft a través del Programa de desarrollo de hardware de Windows.

Para que el controlador sea adecuado para la distribución a través de Windows Update, también debe estar certificado por Microsoft.

Estas nuevas características de seguridad han hecho que el uso de controladores maliciosos sea una ocurrencia rara, pero algunos grupos sofisticados encontraron una solución alternativa: explotar vulnerabilidades en controladores legítimos y confiables.

Esto creó un nuevo problema, porque incluso si un proveedor de controladores lanzaba una nueva versión para corregir una vulnerabilidad, no había nada que impidiera que un programa malicioso implementara una versión anterior del controlador en los sistemas de los usuarios.

Microsoft respondió creando una lista de bloqueo de controladores vulnerables, pero esto solo está habilitado de forma predeterminada con la actualización de Windows 11 2022 lanzada en septiembre de 2022.

Para Windows 10 20H2 y Windows 11 21H2, solo está disponible como una actualización opcional.

Además, esta lista solo se actualiza una o dos veces al año, cuando se lanzan las principales versiones de Windows.

Otra forma de aplicar esta lista de bloqueo es a través del Control de aplicaciones de Windows Defender (WDAC).

Según los investigadores de Sophos, la mayoría de los ataques a los controladores del kernel, generalmente, han tomado la forma BYOVD (Bring Your Own Vulnerable Driver).

“Los ejemplos recientes incluyen el ransomware BlackByte, que usó un controlador de overclocking de tarjeta gráfica vulnerable, y otro actor de ransomware que abusó de un controlador anti-trampas vulnerable creado por el editor de software del videojuego Genshin Impact”.

Cuba ransomware lleva los ataques a los controladores al siguiente nivel

Las buenas nuevas, sin embargo, llegaron hasta los recientes ataques del grupo de ransomware Cuba, observados inicialmente a fines de septiembre y octubre.

Estos incidentes ha presentado una escalada en el abuso del controlador del kernel de Windows porque utilizaron kernels maliciosos que obtuvieron a través de un canal legítimo: las cuentas del Programa de desarrollo de hardware de Microsoft.

“Fuimos notificados de esta actividad por SentinelOne, Mandiant y Sophos el 19 de octubre de 2022 y, posteriormente, realizamos una investigación sobre esta actividad”, dijo Microsoft en su aviso.

La investigación reveló que varias cuentas de desarrolladores para el Centro de socios de Microsoft se dedicaron a enviar controladores maliciosos para obtener una firma de Microsoft.

“Un nuevo intento de enviar un controlador malicioso para firmar el 29 de septiembre de 2022 condujo a la suspensión de las cuentas de los vendedores. a principios de octubre”, dijo la empresa en su comunicación.

Microsoft también lanzó actualizaciones de seguridad que revocarán los certificados que se usaron para firmar los controladores maliciosos.

El grupo de Cuba ransomware usó el controlador como parte de las actividades posteriores a la explotación, junto con una aplicación de carga maliciosa cuyo propósito era – probablemente – terminar los procesos de los productos de seguridad antes de implementar el ransomware.

Esta utilidad maliciosa se ha observado antes, y Mandiant la denominó BURNTCIGAR en febrero.

En ese momento, se implementó utilizando un controlador vulnerable asociado con el programa antivirus Avast.

Después de encontrar la última versión de la herramienta firmada directamente por Microsoft a través del programa de certificación de controladores y desarrolladores de hardware, los investigadores de Sophos buscaron bases de datos de malware, incluido VirusTotal para versiones anteriores.

Encontraron variantes de la herramienta y el controlador adjunto que se firmó con un certificado de Nvidia filtrado por el grupo de piratas informáticos Lapsus$, así como certificados pertenecientes a dos empresas chinas.

Una de ellas, es editora de herramientas de software que con frecuencia se marcan como potencialmente no deseadas (PUA, por sus siglas en inglés) para vendedores de antivirus.

Esto muestra una evolución en las tácticas de este grupo durante el año pasado:

- De abusar de controladores legítimos pero vulnerables

- A abusar de certificados de firma de código válidos de editores con origen dudoso

- Para, finalmente, infiltrarse en el programa de desarrollo de hardware de Microsoft

- Y obtener su controlador firmado, directamente, desde el origen