En la guerra del phishing contra el mundo, el uso del SEO es la más reciente estrategia identificada para aumentar las descargas de malware.

Si se ha preguntado si – de verdad – la ciberseguridad debe ser una cultura en la organización que se deslice transversalmente en todas las áreas y personas, quizás estos datos lo ayuden a decidirse.

Porque ningún sistema ni protección ue establezca su empresa dará reales resultados si no involucra y educa a sus colaboradores.

¿Por qué? Porque el hacking los usa de vectores: Netskope, líder en Security Service Edge (SSE) y Confianza Cero, revela que las descargas de phishing tuvieron un incremento del 450% en los últimos 12 meses, impulsadas por atacantes que utilizan técnicas de optimización de motores de búsqueda (SEO) para mejorar la posición de archivos PDF maliciosos en buscadores populares, incluyendo a Google y Bing.

Los hallazgos forman parte de la última edición del informe Cloud and Threat Report: Global Cloud and Malware Trends.

Este reporte sobre Nube y Amenazas de Netskope examina, también, las descargas de malware que se han producido desde la nube y la web, destacando que los ciberdelincuentes se sofistican cada vez más y utilizan varias técnicas de ingeniería social y familias de troyanos para atacar a sus víctimas.

La web como telaraña

El aumento del uso de motores de búsqueda para entregar malware en los últimos doce meses evidencia lo expertos que se han vuelto algunos atacantes en materia de SEO.

Las descargas de malware referidas por los motores de búsqueda fueron predominantemente archivos PDF maliciosos, incluidos muchos CAPTCHA falsos malintencionados que redirigían a los usuarios a:

- Sitios web de phishing

- Correo no deseado

- Estafas

- Y malware

En el caso de Latinoamérica, aproximadamente solo el 18% de las descargas de malware provienen de la misma región.

Los resultados también evidencian que los atacantes tienden a dirigirse a las víctimas ubicadas en una región específica con malware alojado dentro de esa misma región.

Así, en la mayoría de las zonas, la diversidad de las descargas de malware se originó en la misma región que la víctima, aunque en otros casos, procedieron de territorios vecinos, como en el caso de Latinoamérica.

De igual modo, la región registró una de las mayores descargas de troyanos.

Ray Canzanese, Director de Investigación de Amenazas de Netskope destaca sobre el informe que,

“El malware ya no se limita a las peligrosas categorías web tradicionales. Ahora está al acecho en todas partes, desde las aplicaciones en la nube hasta el SEO de los motores de búsqueda, poniendo en mayor riesgo a las organizaciones que nunca”.

Principales hallazgos

Basados en un subconjunto de datos de uso anónimos recopilados por la plataforma Netskope Security Cloud, entre otras observaciones del informe destacan:

1.- Los troyanos siguen demostrando que son efectivos

Los troyanos representan el 77% de todas las descargas de malware de la nube y de la web, ya que los atacantes usan técnicas de ingeniería social para tener un punto de apoyo inicial y entregar una variedad de cargas dañinas para las siguientes etapas, incluyendo puertas traseras, infostealers y ransomware.

A nivel mundial no existe una sola familia de troyanos que sea la dominante.

Las diez principales representan sólo el 13% de todas las descargas, mientras que el 87% restante proviene de familias menos comunes.

- – La nube y la web son la combinación perfecta para un atacante

El 47% de las descargas de malware se originan en aplicaciones en la nube en comparación con el 53% de los sitios web tradicionales.

Los atacantes continúan utilizando una combinación de nube y web para atacar a sus víctimas.

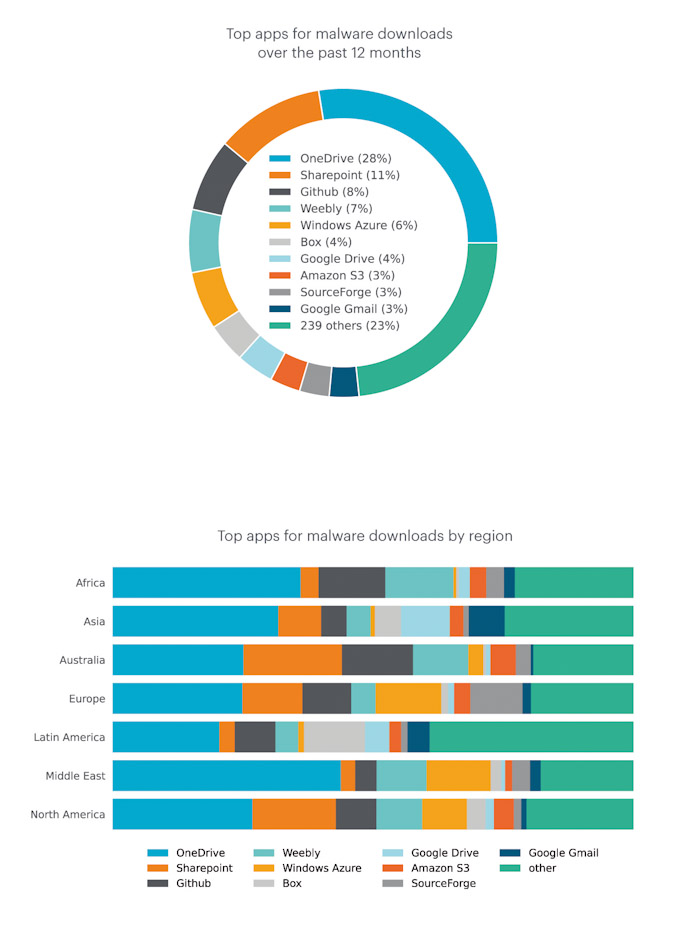

3.- Las aplicaciones de almacenamiento en la nube populares continúan siendo la fuente de la mayoría de las descargas de malware en la nube

Otros de los principales referentes de aplicaciones en la nube incluyeron a aplicaciones de colaboración y webmail, desde las que los atacantes pueden enviar mensajes directamente a sus víctimas en muchas formas diferentes, incluidos:

- Correos electrónicos

- Mensajes directos

- Comentarios

- Y documentos compartidos

4.- Los archivos de malware de Microsoft Office han bajado a niveles anteriores a Emotet

Los archivos EXE y DLL representan casi la mitad de todas las descargas de malware ya que los atacantes continúan apuntando a Microsoft Windows, mientras que los archivos maliciosos de Microsoft Office van a la baja y han vuelto a los niveles anteriores al troyano Emotet.

Esto se debe, en gran parte, a las valiosas advertencias proactivas del año pasado y a los controles de seguridad introducidos por proveedores de tecnología como Google y Microsoft.