Varios cuerpos policiales internacionales han logrado desmantelar al grupo delictivo, Danabot.

Aunque el impacto de los ataques de estos ciberdelincuentes son globales, cuatro países de América Latina se han visto afectados.

Importantes cuerpos de seguridad de varios países se dispusieron a desmantelar al grupo de ciberdelincuentes conocido como Danabot.

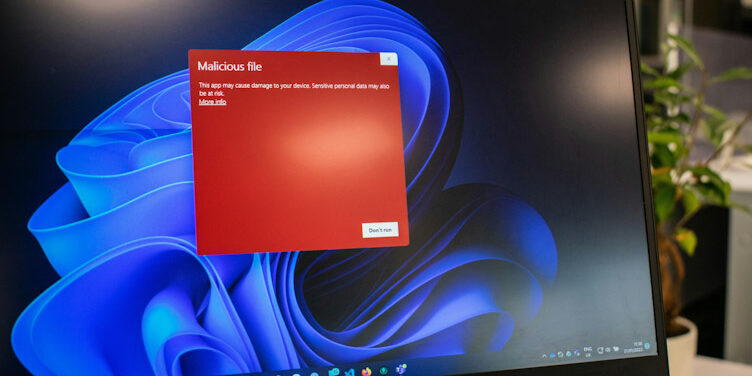

ESET también formó parte de la comisión en una importante interrupción de la infraestructura del infostealer Danabot. Este es un malware que tiene la capacidad de robar información.

El equipo a cargo de esta persecución estuvo integrado, además de ESET, por el Departamento de Justicia de EE.UU., el FBI y el Servicio de Investigación Criminal de Defensa del Departamento de Defensa de EE.UU. Dichas agencias estadounidenses colaboraron estrechamente con:

- La Bundeskriminalamt de Alemania

- La Policía Nacional de los Países Bajos

- Y la Policía Federal de Australia

Además, la empresa de detección de amenazas alemana participó en el esfuerzo junto con Amazon, CrowdStrike, Flashpoint, Google, Intel47, PayPal, Proofpoint, Team Cymru y Zscaler.

“Dado que Danabot ha sido desbaratado en gran medida, aprovechamos para compartir nuestros conocimientos sobre el funcionamiento de esta operación de malware como servicio”, afirmó el investigador de ESET que analizó Danabot, Tomás Procházka.

El malware como servicio o MaaS denominamos a aquellos cibercriminales que ofrecen el acceso a malware a terceros y les brindan soporte a cambio de una suscripción.

Sofisticado peligro

Según Procházka, los grupos de MaaS como los que crearon la amenaza de Danabot, entre otras cosas, tiene la capacidad de identificar las características utilizadas en las últimas versiones del malware y mejorarlo. Igual hacen con el modelo de negocio de los autores y una visión general del conjunto de herramientas ofrecidas a los afiliados.

En este caso específico, se encargaron, no solamente de filtrar datos confidenciales. Danabot también se utilizó para distribuir más malware, como el ransomware, a un sistema ya comprometido.

El analista de ESET destacó también que los autores de Danabot operan como un único grupo, ofreciendo su herramienta en alquiler a potenciales afiliados, que luego la emplean para sus fines maliciosos, estableciendo y gestionando sus propias redes de bots.

Resaltó que hubo detecciones mundiales de Danabot, según la telemetría de ESET, desde 2018 y que, históricamente, e Polonia, Italia, España y Turquía fueron los países más atacados.

No obstante, Perú, Argentina, Chile y México se cuentan como los países con ataques más destacados de este tipo en Latinoamérica.

“De todos los mecanismos de distribución observados por ESET, el uso indebido de los anuncios de Google para mostrar sitios web maliciosos como aparentemente relevantes, se destaca como uno de los métodos más prominentes para atraer a las víctimas a la descarga de Danabot”, explicó Tomáš Procházka, investigador de ESET que analizó Danabot.

Sofisticado peligro

Según Procházka, los grupos de MaaS como los que crearon la amenaza de Danabot, entre otras cosas, tiene la capacidad de identificar las características utilizadas en las últimas versiones del malware y mejorarlo. Igual hacen con el modelo de negocio de los autores y una visión general del conjunto de herramientas ofrecidas a los afiliados.

En este caso específico, se encargaron, no solamente de filtrar datos confidenciales. Danabot también se utilizó para distribuir más malware, como el ransomware, a un sistema ya comprometido.

El analista de ESET destacó también que los autores de Danabot operan como un único grupo, ofreciendo su herramienta en alquiler a potenciales afiliados, que luego la emplean para sus fines maliciosos, estableciendo y gestionando sus propias redes de bots.

Resaltó que hubo detecciones mundiales de Danabot, según la telemetría de ESET, desde 2018 y que, históricamente, e Polonia, Italia, España y Turquía fueron los países más atacados.

No obstante, Perú, Argentina, Chile y México se cuentan como los países con ataques más destacados de este tipo en Latinoamérica.

“De todos los mecanismos de distribución observados por ESET, el uso indebido de los anuncios de Google para mostrar sitios web maliciosos como aparentemente relevantes, se destaca como uno de los métodos más prominentes para atraer a las víctimas a la descarga de Danabot”, explicó Tomáš Procházka, investigador de ESET que analizó Danabot.

Mulltiusos

Procházka resaltó que Danabot fue utilizado en actividades poco convencionales como la utilización de máquinas comprometidas para lanzar ataques DDoS.

Por ejemplo, un ataque de este tipo contra el Ministerio de Defensa de Ucrania poco después de la invasión rusa de Ucrania.

A lo largo de su existencia, según ESET, fue una herramienta elegida por muchos ciberdelincuentes y cada uno de ellos la implementó por diferentes medios de distribución.

Entre la gran variedad de funciones que este grupo desarrolló para ayudar a sus clientes para fines maliciosos destacan:

- Capacidad para robar diversos datos de navegadores, clientes de correo, clientes FTP y otros programas populares;

- Registro de pulsaciones de teclado y grabación de pantalla;

- Control remoto en tiempo real de los sistemas de las víctimas;

- Captura de archivos, utilizada habitualmente para robar carteras de criptomonedas;

- Compatibilidad con inyecciones web tipo Zeus

- Y captura de formularios.

Además de utilizar sus capacidades de robo, desde ESET identificaron una variedad de cargas útiles distribuidas a través de Danabot a lo largo de los años.