Con el nombre de ShrinkLocker los técnicos de Kaspersky identifican a los ataque de ransomware herramientas de Microsoft

Entre las víctimas de estos ataques se encuentran empresas industriales, fabricantes de vacunas y organizaciones gubernamentales.

A la pregunta de: ¿puede que la Inteligencia Artificial generativa (GenIA) ayudar a crear nuevas formas de malware y ataques? Ya se ha respondido antes que SI.

Pero los nuevos ataques de ransomware detectados recientemente por Kaspersky apunta a una verificación fáctica de esta suposición teórica.

Efectivamente, la empresa ha detectado en México nuevos tipos de ataques denominados ShrinkLocker y cuya característica distintiva es que utilizan para cifrar los archivos una herramienta legítima de Microsoft conocida como BitLocker.

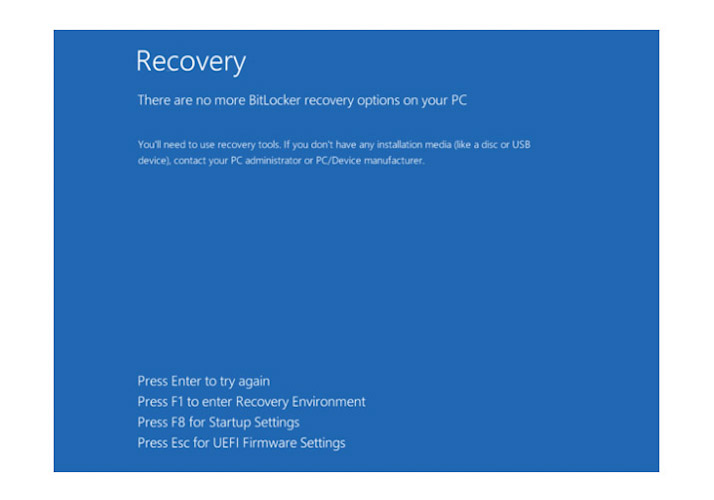

Según los técnicos de Kaspersky, los estafadores eliminan las opciones de recuperación, lo que impide que se restauren los archivos.

Además , utilizan un script malicioso con una nueva característica: adaptarse a diferentes versiones de Windows.

¿Por qué? Al parecer por el objetivo de los ciberdelincuentes son las empresas del sector industrial, de fabricación de vacunas y organizaciones gubernamentales.

“Lo que es especialmente preocupante en este caso es el hecho de que BitLocker, diseñado originalmente para mitigar los riesgos de robo o exposición de datos, haya sido reutilizado por delincuentes con fines maliciosos”, refirió el especialista en Respuesta a Incidentes del Equipo Global de Respuesta a Emergencias (GERT) de Kaspersky, Cristian Souza.

¿Cómo pasó esto?

Lo señalado por el especialista es, por decir lo menos, preoupante.

Souza enfatiza que es una “cruel ironía” que la herramienta que debía protegernos a usuarios y emoresad sea el recurso que utilizan los ataques ShrinkLocker.

Según el reporte de Kaspersky, los ciberdelincuentes utilizan VBScript, un lenguaje de programación utilizado para automatizar tareas en ordenadores Windows, para crear un script malicioso.

La novedad de estos ataques es que comprueban la versión actual instalada del sistema y activan las funcionalidades de BitLocker en consecuencia.

De este modo, se cree que el código puede infectar tanto sistemas nuevos como antiguos, incluidas las versiones desde Windows Server 2008.

Si la versión del sistema es apta para el ataque ShrinkLocker, el script altera su configuración para bloquear el acceso del usuario víctima.

Los estafadores también eliminan las medidas de protección que soportan a BitLocker, con lo que se aseguran de que la persona no pueda recuperar los archivos.

El paso final del ataque lleva al apagado forzado del sistema, dejando el siguiente mensaje en la pantalla: “No hay más opciones de recuperación de BitLocker en su ordenador”.

¿Qué hacer frente a un ataque ShrinkLocker?

Los expertos de Kaspersky recomiendan las siguientes medidas

Utilizar un software de seguridad robusto

El mismo debe estar correctamente configurado para detectar amenazas que intenten utilizar BitLocker. Implemente una solución que pueda buscar amenazas de forma proactiva.

Limitar los privilegios de los usuarios a la red

Donde se lee “limitar” también hay que incluir el impedir la activación no autorizada de funciones de cifrado o la modificación de claves de registro.

Habilitar el registro y la supervisión del tráfico de red

¿Por qué? Pues porque es esencial, ya que los sistemas infectados pueden transmitir contraseñas o claves a dominios de estafadores.

Supervisar los eventos de ejecución de VBScript y PowerShell

El almacenando delos scripts y comandos registrados en un repositorio externo para retener la actividad sospechosa es un recurso importante.

Sí, desea consultar un análisis técnico detallado de estos incidentes, puede revisar el que está disponible en Securelist.